Consultoría de informática

Inventario de Activos.

Recopilación e inventariado de todo el hardware de la empresa: PCs, portátiles, tablets, smartphone, impresoras y escáneres de red, electrónica de red, cámaras de videovigilancia y otros dispositivos conectados a la red.

Control de acceso a recursos compartidos

Auditar la política de acceso a recursos compartidos de la empresa y de seguridad de la información.

Política de contraseñas y accesos.

Auditar el acceso de usuarios autorizados y el control de acceso no autorizado a los equipos y política de contraseñas.

Entorno del CPD, seguridad física y accesos.

Auditar el acceso físico al Centro de Proceso de Datos, servidores y equipos de la red.

Seguridad de las operaciones y procesos empresariales.

Auditar el funcionamiento correcto y seguro de los procesos empresariales y tratamiento de la información.

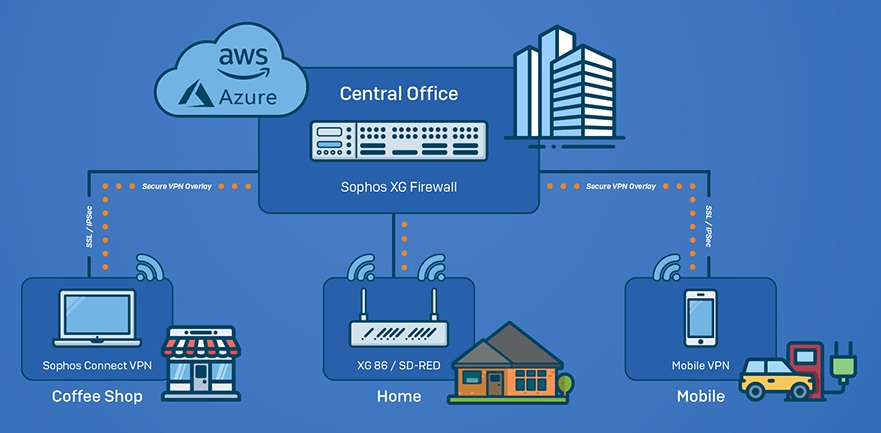

Comunicaciones y gestión de redes.

Auditar la seguridad de redes, segmentación, seguridad perimetral y seguridad del endpoint. Sistemas de comunicación externa: correo electrónico y/o extranet. Sistemas de comunicación interna: WhatsApp, otros…

Gestión del backup.

Auditar de los planes de backup y procesos de auditoría de los mismos y pruebas de restauración.

Mantenimiento de los sistemas de información.

Auditar el mantenimiento de Hardware y el Software de la empresa y los planes de actualización.

Planes de contingencia y/o continuidad de negocio.

Auditar la continuidad de los sistemas de información y los procesos para minimizar los daños ante contingencias informáticas tanto internas como externas.

Cumplimiento normativo.

Auditar el complimiento de las normas de RGPD y acuerdos de confidencialidad para empleados y proveedores.

Conclusiones, no conformidades y propuestas de mejora.

Se entregará un informe de auditoría que cubrirá todas las áreas descritas en los apartados anteriores. El informe reflejará los hallazgos y las recomendaciones de mejora.